Detectar intrusos en tu red wifi con Ubuntu

El otro día estuve teniendo problemas de conexión en casa, al principio pensé que era del proveedor de servicios, pero no era como otras veces, había pequeños cortes de red y la red parecía ir algo diferente a lo normal.

La clave de la conexión wifi es una elegida por mi y con cifrado WPA2. En principio debería ser una red bastante segura pero claro no es un muro infranqueable. Así que decidí echar un ojo por si algún intruso había conseguido descifrar la contraseña.

Para esto hice uso de nmap que es una herramienta que nos sirve para escanear los puertos de la dirección o direcciones IP que le demos (podemos instalarla desde consola con: sudo apt-get install nmap).

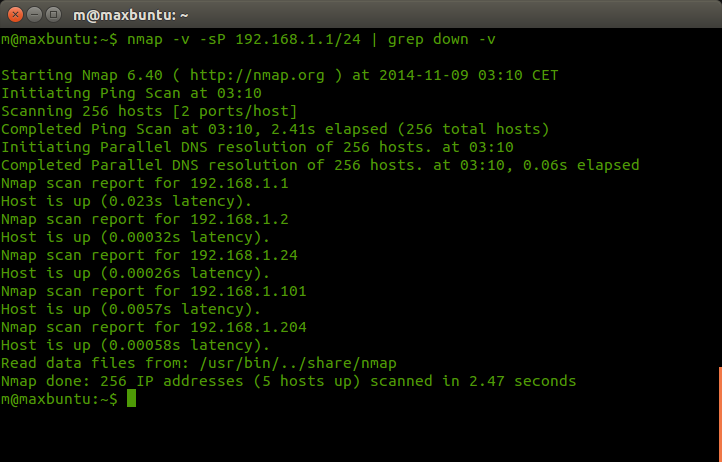

Para ver las direcciones IP de los equipos conectados a la red utilicé nmap con los siguientes parametros desde consola:

nmap -v -sP 192.168.1.1/24 | grep down -v

(Dependiendo de la configuración que tengamos en nuestra red la dirección IP podría cambiar) (El grep es para filtrar los que no están activos)

El resultado es el siguiente:

Con este listado de todas las IPs conectadas a la red tan sólo tenía que identificar la IP desconocida (en el caso de que la hubiese, que así era).

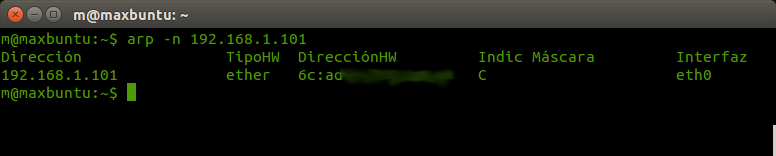

Para denegar el acceso a este intruso desconocido de mi red tan sólo tenía que conseguir la dirección MAC de su tarjeta de red. Para eso sencillamente hay que usar el siguiente comando (con la dirección IP del intruso):

arp -n 192.168.1.101

Que nos da el siquiente resultado:

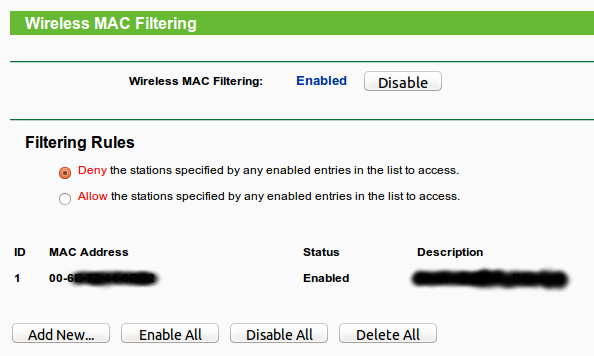

Teniendo estos datos podemos meternos en la configuración de nuestro router o punto de acceso wifi y denegar el acceso al intruso con el filtrado MAC del intruso para que no pueda acceder a nuestra red. En el caso de mi router la configuración es del siguiente modo:

De esta manera podemos detectar inrusos en nuestra red y denegarles el acceso (si nuestro router o punto de acceso wifi tiene la posibilidad), de todos modos también es recomendable cambiar la contraseña de nuestra red wifi, ya que ha sido descifrada y por ello ha dejado de ser segura.

No obstante el intruso podría volver intentar acceder con otro equipo o cambiando la dirección MAC de su tarjeta de red, ya que en algunos casos es posible. Así que deberemos estar atentos por si esto vuelve a suceder. También podríamos cambiar el filtrado MAC para que sólo deje conectarse a las MAC conocidas, de este modo la red sería aún más segura.

Gracias!. Yo uso algo más sencillo aunque requiere instalar un pequeño programa (nast):

sudo apt-get install nast

y luego haces un:

sudo nast -m

Te mostrarán las IP con su MAC conectadas a tu red

Saludos

Muy buen post. Yo veo más seguro solo permitir a las MAC conocidas. Los inconvenientes son: a tus dispositivos móviles les tienes que sacar la MAC. Y hay que esperar que el intruso no haya cogido ya tus MACs y las clone para utilizarlas él.

Saludos

Muy buen post! Lamentablemente, aun con filtrado MAC, se puede suplantar la MAC de los dispositivos conocidos de manera muy sencilla.

Lo mejor es poner un proxy de manera transparente, o un whireshark, esperar que se conecte el susodicho, analizar donde se conecta que seguramente sean sus cosas de fb, twitter y demas, y charlar con el o ella para pagar a medias el ADSL. 🙂

Por cierto, por los dos primeros pares de la MAC – http://www.coffer.com/mac_find/?string=6c%3Aad , se puede saber que esta usando esta persona, y parece un equipo bastante potente – http://www.kztech.cn/en/index.asp

Un saludo

Por cierto

Hola Jorge, yo tengo el whireshark en linux pero me podrias decir mas o menos como hacer eso, aca tengo mil personas colgandose en el internet del local y con el analizador de protocolos me parece mejor 😀

Hola Jorge! el problema es que si se conectan con https no se pueden ver los paquetes no? O hay alguna manera?

que te diria me a servido de mucho ese post que tu a puesto para destetar a un intruso ya localices a que unos que me estaban dando problemas no se si se eliminaron todos habia una maquinas que no se pudo entrar a ella gracias

Dato importante, si usas arp -n xxx.xxx.xxx.xxx

puede que te salte el siguiente mensaje “– no entry” y eso se debe a que la tabla arp no ha hecho una resolución de esa dirección en nuestro sistema operativo, para agregarla lo mas simple es hacer primero un ping a la ip en cuestión y luego ejecutar el comando de arp,

Que tal

Yo tengo la siguiente duda

Cuando uso nmap me aparece un host en la direccion 253; que no se que es.

Cuando entro desde el Modem solo me aparecen 3 que identifo; pero nmap me devuelve uno mas. Conozco la 64,92,254(router) pero no se que es la 253

Este es el listado.

Alguien sabe a que se debe esto?

jaor@jaor-Satellite-C855:~$ nmap -sP 192.168.1.1/24

Starting Nmap 6.40 ( http://nmap.org ) at 2015-05-06 20:40 CDT

Nmap scan report for android-ce002be86c2e6234.lan (192.168.1.64)

Host is up (0.059s latency).

Nmap scan report for jaor-Satellite-C855.lan (192.168.1.92)

Host is up (0.00074s latency).

Nmap scan report for Linux.lan (192.168.1.253)

Host is up (0.052s latency).

Nmap scan report for dsldevice.lan (192.168.1.254)

Host is up (0.17s latency).

Nmap done: 256 IP addresses (4 hosts up) scanned in 25.17 seconds

jaor@jaor-Satellite-C855:~$

Gracias

No te das cuenta de que a nadie le importa? Jaja saludos

existe alguna manera con este programa de saber a clave de acceso del router, he perdido la contraseña y no puedo reiniciar a config de fábrica, es un imicro NT-WR54M. Saludos

Si podes con ese router yo lo reinicie solo tienes q apagarlo y meterle una aguja 10 seg y lo prendes ojo con la aguja puesta

Muy interesante y util,muchas gracias,saludos.

Hola muchas gracias, pero como hago para saber que direccion ip es la intrusa?

Saludos

Yo también tengo el mismo problema, al realizar un análisis de red con Avast me manda ese “linux.lan” con la misma ip. últimamente he recibido correos de que intentaron meterse a mi cuenta de Facebook y de eBay, también me hablaron de un banco en el que no tengo cuenta. Creo que es importante revisar bien y eliminar cualquier intrusión.

Los smartphones conectados a la red no me aparecen.

A los que comentan del linux.lan con ip 192.168.1.253 al parecer es el sharing content. En https://fccid.io/document.php?id=1924670 esta el manual del modem Technicolor TG788vn v2 que es el que yo tengo, en la página 65 del manual menciona esa dirección ip.

Además en estos enlaces al parecer se confirma esa sospecha de que linux.lan y la ip 192.168.1.253 son para el sharing content en especial en el foro italiano en la segunda página:

http://www.fastweb.it/forum/servizi-rete-fissa-tematiche-tecniche/intruso-nella-mia-rete-t7304-10.html

https://community.plus.net/t5/Broadband/Thomson-TG585v8-Unknown-device-on-network/td-p/797137

https://forum.tele2.nl/vast-internet-188/unknown-device-network-46764

http://forums.whirlpool.net.au/archive/1303747

De todas formas seguiré leyendo un poco más el manual del modem si encuentro algo aviso aunque creo que esa es la razón de que nos aparezca DSLDEVICE.LAN con ip 192.168.1.254 Y LINUX.LAN con ip 192.168.1.253, salu2.

que bontio era el primer post de ubuntu que entendia hasta que me cruce con el /24 :V

Primero cambiar clave por una del estilo

Mi2caballo3esta4sentado5en6el7sofa€

Ya os digo que por fuerza bruta ni de coña os rompen la clave z si lo hacen es que tienen algo contra ti.

Poner invisible el ssid

Filtrar tus propias Mac

Luego os instalais nutty que además de verlo en modo gráfico, os puede supervisar la red, y os notifica nuevas conexiones.

Con esto, el 99% de conexiones fraudulentas os las quitáis.

Y si sois más paranoicos un firewall, una red DMZ, pero vamos… No os va a hacer falta.